Una consulta que he visto muchas veces, es cómo evitar que los usuarios puedan usar determinadas aplicaciones

Este problema lo podemos dividir en dos posibilidades:

- Aplicaciones instaladas por un administrador, o por omisión en el sistema

- Aplicaciones portables, que no necesitan ninguna instalación y por lo tanto cualquier usuario ejecuta desde su carpeta

En esta primera nota, de las dos que prepararé, veremos el primer caso con un ejemplo, dejando la segunda opción para la siguiente nota

Como aclaración por un comentario que he recibido: la posibilidad de restricción en Windows 7 es sólo para las versiones Enterprise y Ultimate, y para Windows 8 y 8.1 Enterprise

Más información en: Requirements to Use AppLocker

La infraestructura utilizada es la misma que todas las notas del blog, y muy sencilla:

- DC1.ad.guillermod.com.ar: Un Controlador de Dominio

- CL1.ad.guillermod.com.ar: Una máquina cliente del Dominio

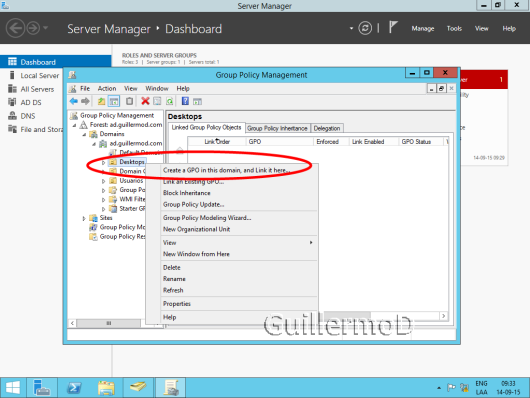

Como lo tenemos que hacer mediante GPOs, he creado una Unidad Organizativa (“Desktops”) donde he puesto la cuenta de la máquina cliente

Y por otro lado he creado otra Unidad Organizativa donde he creado dos cuentas de usuario:

- “Usuario Normal”: que no tendrá restricciones

- “Usuario Limitado”: que sí tendrá restricción de aplicaciones

Como pueden ver en la siguiente pantalla también he creado un grupo “Usuarios Restringidos” donde he colocado la cuenta “Usuario Limitado”

Como la configuración de la GPO que necesitamos está en la parte de máquina, comienzo creando una GPO enlazada a “Desktops” en la forma usual

Y la configuraremos

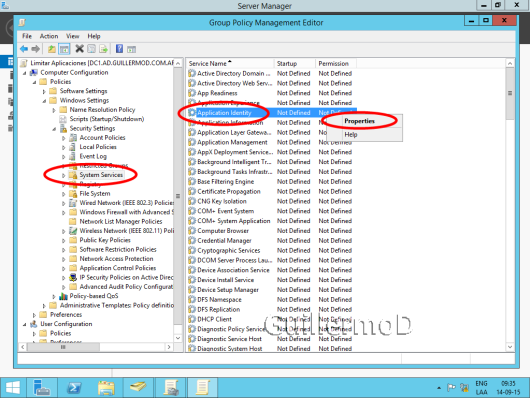

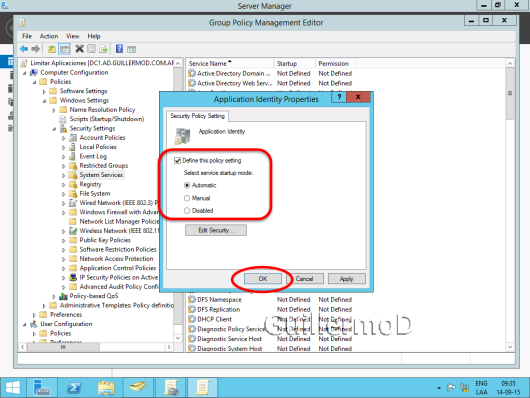

Para poder configurar el uso de aplicaciones mediante “Application Locker” debe estar funcionando el servicio “Application Identity”, así que lo primero a hacer es configurar para que este servicio arranque automáticamente. Lo encontramos en “Computer Configuration / Policies / Windows Settings / Security Settings / System Services”

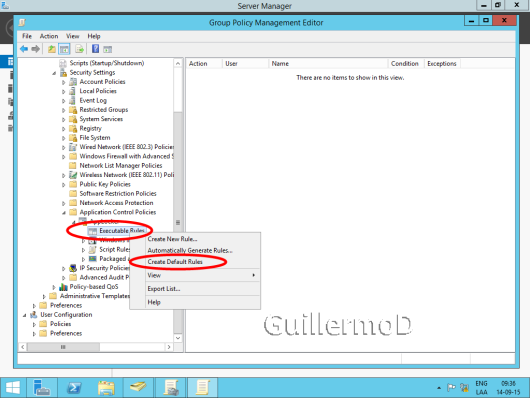

Ahora sí, vamos a configurar las aplicaciones, para lo cual debemos abrir: “Computer Configuration / Windows Settings / Security Settings / Aplication Control Policies / AppLocker” que desplegaremos

Cuando configuramos “AppLocker” tenemos dos opciones, que las reglas se apliquen o que sólo se audite su utilización. Por supuesto que lo que estamos haciendo ahora es justamente se apliquen, pero es buena práctica primero usar sólo la auditoria hasta estar seguros que su aplicación no impida el trabajo normal

En el caso más común supongo que no tendremos problema en que los usuarios puedan ejecutar las aplicaciones incluidas en el propio sistema operativo, como puede ser el Notepad, o la calculadora, así que crearé las “Default Rules”

Que como podemos observar, permiten la ejecución a todos los usuarios, a las aplicaciones incluidas en el propio sistema operativo, y en la carpeta “Program Files”, ya que en esta quedan únicamente las aplicaciones instaladas por un administrador (No me dí cuenta, y no expandí la columna para que se vea más claro)

Y por otro lado, que los administradores puedan ejecutar cualquier aplicación, sin importar su ubicación

Para no tener que instalar una aplicación, ahorrar tiempo, y que la demostración sea más sencilla, en lugar de usar una aplicación instalada en “Program Files”, usaré como ejemplo para limitar una aplicación incluida en el sistema operativo, como es “Wordpad”

Para limitar una aplicación específica, el procedimiento es totalmente análogo, sólo que habría que seleccionar otro ejecutable

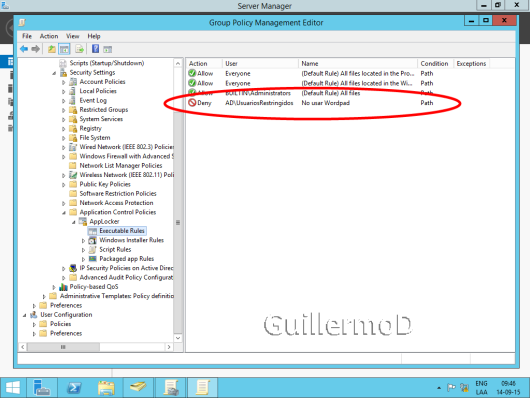

Así que comenzamos creando una nueva regla. El objetivo es que los usuarios que estén en el grupo “Usuarios Restringidos” no puedan usar “Wordpad”

Debemos seleccionar denegar, y al grupo elegido

Disponemos de tres opciones posibles para identificar el ejecutable:

- “Publisher”: Esta opción nos permite seleccionar unos o más ejecutables siempre y cuando el desarrollador los haya firmado digitalmente (Lo usaré en la segunda parte de la nota)

- “Path”: Esta opción nos permite seleccionar todo lo que esté en una determinada carpeta, inclusive hasta el archivo en sí (Lo usaremos para esta parte de la nota)

- “File Hash”: Esta permite seleccionar una archivo por su valor “Hash” que lo identifica unívocamente

El uso de “Publisher” puede no se útil si el ejecutable no está firmado, y además con esta opción limitaríamos a todos los ejecutables con dicha firma. Podríamos evitar la ejecución de todo lo que provenga de un determinado desarrollador

Con la opción “Path” podemos seleccionar todo lo que esté en una determinada carpeta, pero no serviría si el usuario copia el ejecutable en otra ubicación

Y si usamos “File Hash” podemos hacer que se aplique la restricción sin importar si lo copia, o si lo renombra. El inconveniente es que si usara una versión diferente de la aplicación deberíamos hacer otra regla para el nuevo archivo y su correspondiente “Hash”

En este caso utilizaré la opción “Path”

Seleccionamos el “Path” y el archivo correspondiente

En este caso no utilizaré excepciones

Y le pondré un nombre adecuado

Quedará así

Para no demorar, inciando sesión en CL1 con una cuenta administradora fuerzo la aplicación de la GPO, y verifico que se está aplicando

Incio en CL1 sesión con la cuenta de “Usuario Limitado”

Y trato de ejecutar la aplicación prohibida

En este caso no da ningún tipo de mensaje, simplemente no la abre

Pero ¿qué sucede si el usuario intenta ejecutarla directamente?

En este caso sí, recibe un mensaje notificando que está prohibido su uso

Si ahora se inicia sesión con el “Usuario Normal”, no debería estar limitado

Y trata de utilizar la aplicación

Podemos ver que no tiene problemas, y se ejecuta la aplicación

Continuaré en la siguiente nota, con la segunda opción nombrada al principio, porque además de aplicaciones instaladas, los administradores deben poder manejar el uso de aplicaciones que no requieren instalación, las llamadas “aplicaciones portables” las cuales alcanza con copiarlas a una carpeta y ejecutarlas

La segunda parte en «Prohibir el Uso de Aplicaciones–Parte 2 de 2»

Comentarios

Muy bueno el sistema para solo permitir ejecutar programas que estén en «Program Files».

Creo que lo voy a aplicar para evitar sustos con los virús de tipo ransomware/cryptowall que se ejecutan desde la carpeta users/

Paciencia Nacho :) espera la segunda parte que tiene la form de evitar aplicaciones aún las portables

Muy bueno

¡Gracias Waldo!

Excelente tener detallado el uso de AppLocker, es algo que tengo pendiente de implementar hace un tiempo ya y me parece una muy buena herramienta

Muchas gracias por el post Guillermo!

Hola Federico, mañana sale la segunda parte, para bloquear aplicaciones portables

De todas formas, antes de ponerlo en productivo, probarlo bien en un ambiente de laboratorio, o marcar sólo la opción de auditoría

Hace poco vi una pregunta en el foro, donde el admin había bloquedado todas las MMC, incluyéndose :D

He seguido toda la secuencia con el mismo escenario, pero al final el usuario limitado si puede ejecutar el wordpad. Habrá modo de hacer una especie de trace para ver que esta fallando.

Saludos

Hola Ricardo, primero que nada revisa que esté funcionando el servicio «Application Identity» y que se haya confundido con cualquiera de los tros 5 servicios que comienzan con «App…». Es uno de los errrores más comunes

Luego verificar que esté aplicado y no sólamente auditado el uso

Otra opción es verificar la aplicación de las GPOs con GPRESULT

Y siempre queda el visor de eventos …

Se agradece la respuesta. Si pues el servicio ApplDSvc estaba detenido. Pero el problema mayor según MS es que AppLocker solo funciona en Windows 8.1 Enterprise y no en Win Pro.

Saludos.

Exactamente Ricardo, es una una característica específica de la edición Enterprise o Ultimate

Para Professional se puede sólo en modo auditoría

Gracias a tu comentario me he dado cuenta que no lo he explicitado en la nota, ya mismo voy a hacer la aclaración

¡Gracias!

Muchas gracias por la guia. En mi caso no funcionó y tuve que hacerlo con la politica de usuarios llamada «No ejecutar aplicaciones de windows especificas» ya que las terminales de trabajo son Windows 10 PRO y se necesita una version de Windows 10 Enterprise para poder usar las bondades de applocker.

Hola Hans, cuando hice la nota todavía no estaba W10, por eso al principio sólo nombre a W7 y W8.1, que aunque el primero indica Enterprise y Ultimate, el segundo ya es sólo para Enterprise; lo mismo que esto último para W10, tiene que ser Enterprise o Education

Pero de todas formas, y aunque no lo he probado ¿te has fijado con «Software Restriction Policies», es menos flexible pero quizás ayude más

Trackbacks

[…] la primera parte de estas notas (“Prohibir el Uso de Aplicaciones-Parte 1 de 2”) hemos visto cómo prohibir a un grupo de usuarios la ejecución de aplicaciones que sean parte […]