Hace unos días estuve haciendo unas pruebas con las Reglas de Seguridad de Conexión (“Connection Security Rules”) del Cortafuegos, y probando diversas configuraciones llegué a una que me pareció interesante como medida adicional de seguridad para aplicar a un Servidor de Archivos (“File Server”)

Por supuesto que todos conocemos que el control de acceso a carpetas compartidas lo hacemos a través de los correspondientes permisos tanto de Compartido como de Seguridad, pero en algunos casos hay servidores con información muy sensible desde el punto de vista seguridad a los cuales queremos proteger de la mejor forma posible

El objetivo de esta nota es que, independientemente de los permisos de acceso a los recursos, podamos limitar desde qué máquinas cliente se puede acceder a los compartidos de un servidor

La infraestructura que utilizaré es parte de la misma que utilizo en todas las notas de este blog:

- DC1.ad.guillermod.com.ar: Controlador de Dominio

- SRV1.ad.guillermod.com.ar: Servidor Miembro con compartidos

- CL1.ad.guillermod.com.ar: Cliente con W8.1 (puede ser otro S.O)

- CL2.ad.guillermod.com.ar: Cliente con W10 (puede ser otro S.O.)

Ya que no hace al objeto de la nota, en todos los casos he iniciado sesión con la cuenta de administrador del dominio

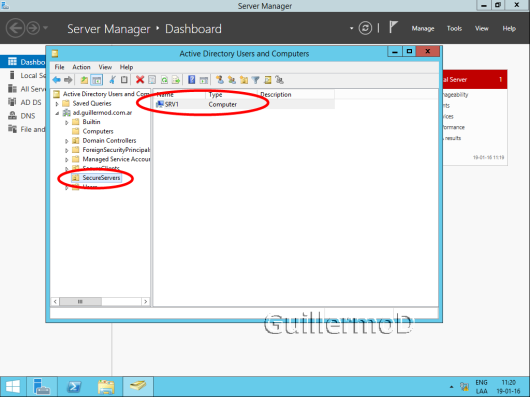

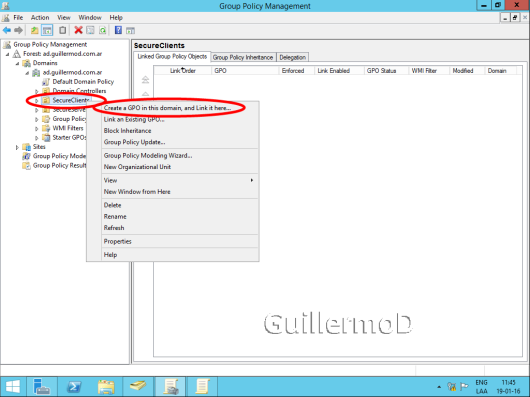

Como la idea es poder hacer la configuración requerida a través de GPOs he separado algunas máquinas en Unidades Organizativas separadas

Una Unidad Organizativa con SRV1, llamada “SecureServers”

Una Unidad Organizativa con CL1, llamada “SecureClients”

Y a CL2 lo dejé en el contenedor “Computers”

Para hacer la demostración, en SRV1 he creado una carpeta “Test” y la he compartido con permisos para todos los usuarios del Dominio (“Users”)

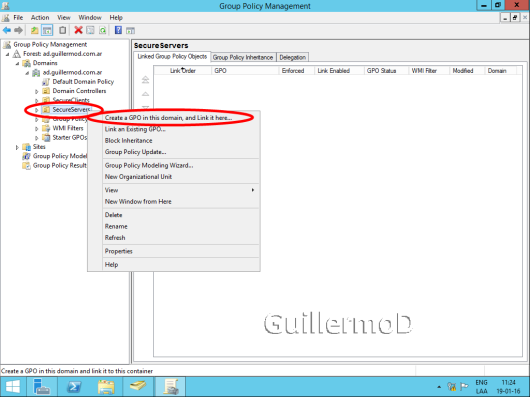

Comenzaré creando y enlazando una GPO a la Unidad Organizativa “SecureServers” como muestran las siguientes pantallas

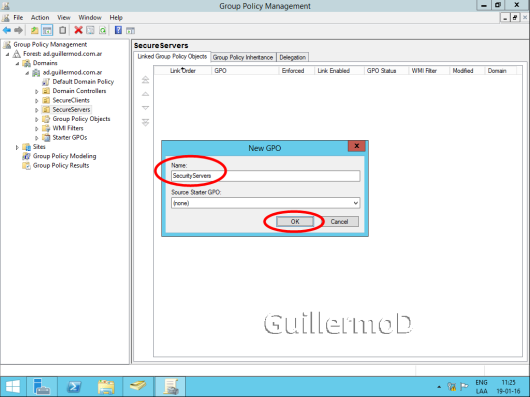

Le ponemos un nombre claro

Y la editamos

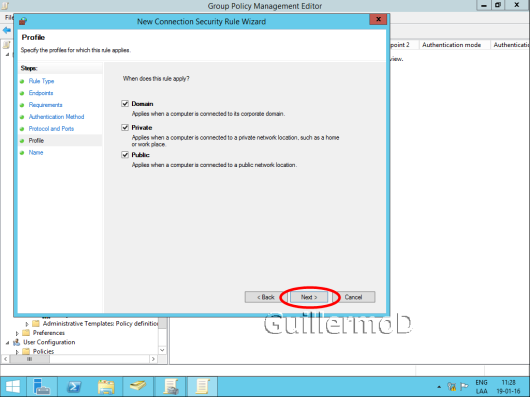

En Computer Configuration / Policies / Windows Settings / Security Settings / Windows Firewall with Advanced Segurity / Windows Firewall with … / Connection Security Rules, creamos una nueva regla, como muestran las siguientes capturas de pantalla

Incluímos la dirección IP del servidor de archivos (SRV1) como “EndPoint 1”

Aunque no lo he mostrado en la captura anterior, cuando pulsamos el botón “Add” tenemos varias opciones par incluir rangos de IPs, revísenla que es interesante

Seleccionamos que se requiera autenticación tanto para las conexiones entrantes como salientes (Debería haber seleccionado sólo las entrantes)

Seleccionamos autenticación tanto de usuario como de máquina con Kerberos

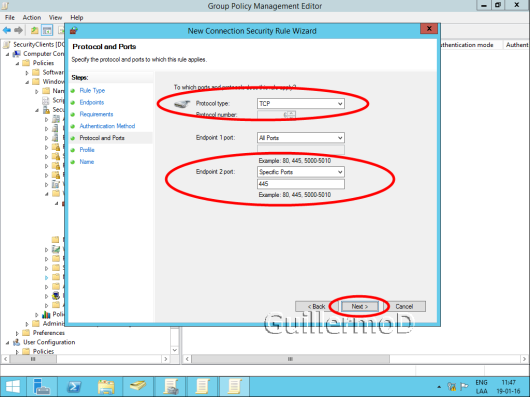

Y como el acceso a carpetas compartidas se hace al puerto TCP-445 lo ingreso en el “EndPoint 1”. Luego veremos que con esto no es suficiente

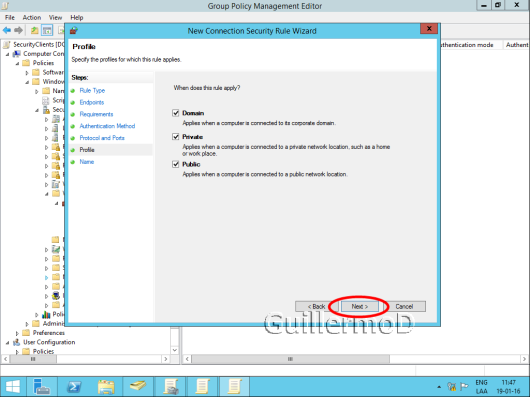

Para todos los perfiles de cortafuegos

Y le damos un nombre

En SRV1 actualizamos la aplicación de las GPOs

Y pruebo desde CL1, a ver si puedo tener acceso

Vemos que tenemos acceso al compartido

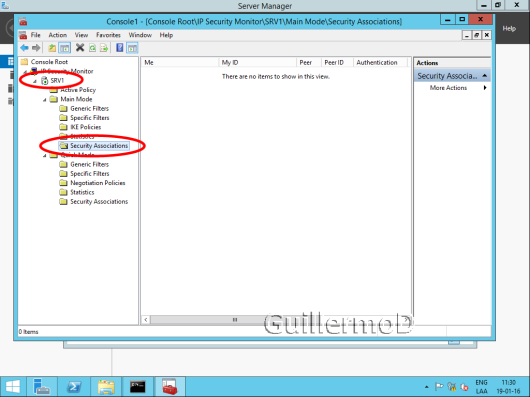

Como esta autenticación adicional se hace a través de IPSec, en SRV1 creo una consola MMC cargando el complemento “IPSec Monitor” para ver los detalles. Pero me llevo una sorpresa, no hay nada con respecto a IPSec. Observen que utilizo la “Security Associations” porque es donde es más fácil de ver si se está usando IPSec o no

Pienso, pienso, pienso, … ¿y cómo se conectó sin usar IPSec?

¡Ya está! en SRV1 con “NETSTAT -ano” puedo ver la sesiones conectadas, y descubro que está conectado por TCP-139 (NetBIOS sobre TCP/IP)

Entonces vuelvo a editar la GPO que se aplica al servidor, y análogamente a la “Connection Security Rule” anterior, hago otra pero ahora con el puerto TCP-139

Aunque no lo muestro, refresco la actualización de la GPO en SRV1, y para evitar problemas con sesiones abiertas, reinicié tanto al cliente como al servidor

Y ahora pruebo nuevamente, pero me llevo otra sorpresa ¡No se conecta! :(

El problema que nos falta resolver, es que debemos configurar al cliente para que pueda responder a este requerimiento de autenticación que pide el servidor

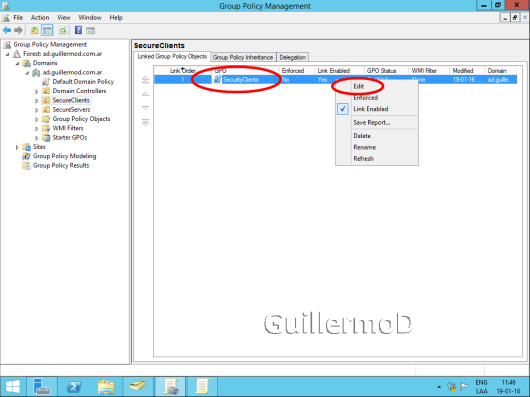

Para esto, en el cliente debemos aplicar mediante GPO, una “Connection Security Rule” complementaria a la del servidor, como muestran las siguientes capturas

Indicamos la dirección IP del servidor de archivos como “EndPoint 2”

No vale la pena repetirla para TCP-139, ya que sabemos que no va a poder conectase por ese puerto, como vimos anteriormente

En CL1 actualizo la aplicación de GPOs

Y pruebo

Ahora sí, ya se conecta

Y desde SRV con “IPSec Monitor” puedo observar que se han creado las correspondientes “Security Associations” tanto de “Main Mode” como de “Quick Mode” lo cual me indica que han sido autenticada la sesión, y que además se ha provisto integridad de datos

Para verificar que sólo podrán ingresar los clientes a los que se ha aplicado la GPO con la configuración adecuada, ahora trato de ingresar desde CL2, y verifico que no es posible el acceso al servidor, aunque por supuesto el usuario tiene permisos sobre el recurso

De esta forma hemos mostrado cómo se puede aplicar una capa más de seguridad a un Servidor de Archivos, que contenga información sensible, para que pueda ser accedido sólo desde máquinas seleccionadas

Comentarios

Hola Guillermo. Entiendo que tal como indicas esto es solo una capa mas, porque facilmente yo puedo otorgar o denegar permisos directamente a la carpeta compartida y podria decirle que permita conexiones solo de las maquinas cl1 (ejemplo). Gracias, saludos!

Hola Adixon, exactamente eso. La seguridad se maneja así, por capas, nunca alcanza con una sola

esto mismo se puede hacer en windows server 2008?

Si, por supuesto que sí David, pero como siempre con temas de seguridad que pueden afectar la conectividad, es conveniente probarlo primero en un ambiente de laboratorio

Hola Guille y millones de gracias por tu tiempo y aporte,te tengo una pregunta, en mi empresa con 70 usuarios, tal vez 80 como debo distribuir mis servidores, es decir, uno para dominio, otro para dhcp, ayudame con eso por favor, un consejo

Hola Danielito, esto no es un sition de soporte ni de consultoría, y como si fuera poco ni hay una solución mejor para todos los casos, ni das datos suficientes

De lo que dices lo único que puedo decirte es:

– Por lo menos dos Controladores de Dominio

– El servicio DHCP consume pocos recursos

Siempre te pido disculpas por mis preguntas y mis consultas pero es que eres mi referente en este mundo de administrar redes, servidores y sistemas, mi duda es esa como distribuirlos, dhcp, dns, archivos, correo, cuales puedo unir, cuales deben estar solos, es que no quiero fallar y quiero hacerlo todo bien, de veras, mis disculpas y mis agradecimientos para usted siempre pk siempre aunque no pueda recibo su ayuda, graciassss.

El problema de base es que muchos creen que administrar una red de servidores, y sobre todo gracias a los asistentes, es algo muy parecido a administrar un grupo de Windows de escritorio, y no hay nada más lejano :)

Lo que preguntas, en general es un trabajo de consultoría que implica no sólo conocer toda la red, sino además todos los servicios que se ofrecerán, cuestiones de seguridad, consumo de recursos, criticidad de servicios, etc. En general un tema que requiere un profesional, más que uno que aprendió «a los golpes» :)